2022 年 6 月 16 日,MetaMask(MM)官方公布白帽子发现的一个被称为 demonic vulnerability(恶魔漏洞)的安全问题,漏洞影响的版本 < 10.11.3,由于 MM 的用户体量较大,且基于 MM 进行开发的钱包也比较多,所以这个漏洞的影响面挺大的,因此 MM 也慷慨支付了白帽子 5 万刀的赏金。当团队向我同步了这个漏洞后,我开始着手对这个漏洞进行分析和复现。

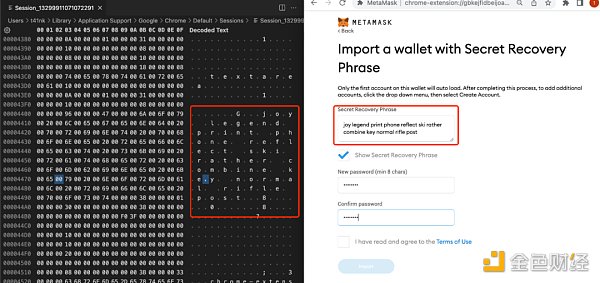

白帽子将这个漏洞命名为 demonic vulnerability,具体的漏洞描述比较复杂,为了让大家更好的理解这个问题,我尽可能用简单的表述来说明这个问题。在使用 MM 浏览器扩展钱包导入助记词时,如果点击 "Show Secret Recovery Phrase" 按钮,浏览器会将输入的完整助记词明文缓存在本地磁盘,这是利用了浏览器本身的机制,即浏览器会将 Tabs 的页面中的 Text 文本从内存保存到本地,以便在使用浏览器的时候可以及时保存页面的状态,用于下次打开页面的时候恢复到之前的页面状态。

慢雾:从Multichain流出的资金总额高达2.65亿美元,分布在9条链:金色财经报道,自7月7日以来,从 Multichain 流出的资金总额高达 2.65 亿美元,分布在 Ethereum、BNB Chain、Polygon、Avalanche、Arbitrum、Optimism、Fantom、Cronos、Moonbeam 链。其中 6582 万美元已经被 Circle 和 Tether 冻结,1,296,990.99 ICE(约 162 万美元) 被 Token 发行方 Burn。流出的资金中,包括:

1)从 Multichain: Old BSC Bridge 转出的 USDT;

2)从 Multichain: Fantom Bridge 转出的 USDC、DAI、LINK、UNIDX、USDT、WOO、ICE、CRV、YFI、TUSD、WETH、WBTC;

3)从 Anyswap: Bridge Fantom 转出的 BIFI;

4)从 Multichain: Moonriver Bridge 转出的 USDC、USDT、DAI、WBTC;

5)从 MultiChain: Doge Bridge 转出的 USDC;

6)从 Multichain: Executor 转出的 DAI、USDC、BTCB、WBTC、WETH、Dai.e、WBTC.e、Bridged USDC、BTC、fUSDT、ETH 等;

7)从被 Etherscan 标记为 Fake_Phishing183873 的 0xe1910...49c53 转出的 WBTC、USDT、ETH,同时我们认为该标记(Fake Phishing183873)或许是 Etherscan 上的虚假标记,地址可能以前属于 Multichain 官方账户。[2023/7/11 10:48:30]

基于对这个漏洞的理解,我开始进行漏洞复现,由于 MM 仅对这个漏洞进行简要的描述并不公开漏洞细节,所以在复现的时候遇到了如下的问题:

慢雾:利用者通过执行恶意提案控制了Tornado.Cash的治理:金色财经报道,SlowMist发布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻击,利用者通过执行恶意提案控制了Tornado.Cash的治理。5月13日,利用者发起了20提案,并在提案中说明20提案是对16提案的补充,具有相同的执行逻辑。但实际上,提案合约多了一个自毁逻辑,其创建者是通过create2创建的,具有自毁功能,所以在与提案合约自毁后,利用者仍可以部署不同的以与以前相同的方式将字节码发送到相同的地址。不幸的是,社区没有看到拟议合约中的犯规行为,许多用户投票支持该提案。

在5月18日,利用者通过创建具有多个交易的新地址,反复将0代币锁定在治理中。利用提案合约可以销毁并重新部署新逻辑的特性,利用者在5月20日7:18(UTC)销毁了提案执行合约,并在同一地址部署了一个恶意合约,其逻辑是修改用户在治理中锁定的代币数量。

攻击者修改完提案合约后,于5月20日7:25(UTC)执行恶意提案合约。该提案的执行是通过 Delegatecall 执行的,因此,该提案的执行导致治理合约中由开发者控制的地址的代币锁定量被修改为 10,000。提案执行完成后,攻击者从治理库中解锁了TORN代币。金库中的TORN代币储备已经耗尽,同时利用者控制了治理。[2023/5/21 15:17:00]

缓存被记录到磁盘中的文件路径未知

慢雾:nanotron安全审计报告是伪造的:慢雾科技发推表示:团队并没有对于nanotron进行审计,项目的安全审计报告是伪造的,请注意防范风险。[2020/10/8]

缓存何时被记录到磁盘未知

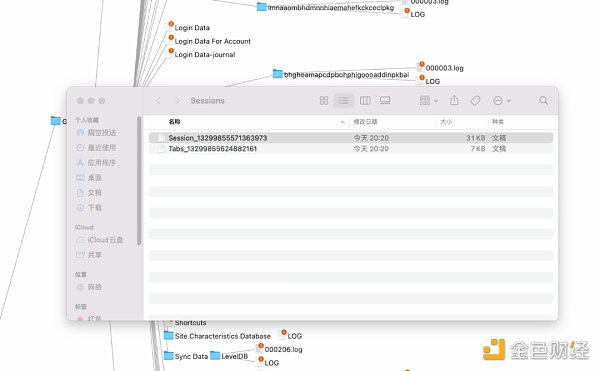

为了解决问题 1,我开始对浏览器的缓存目录结构进行分析和测试,发现在使用浏览器 (chrome) 的时候相关的 Tabs 缓存是记录到了如下的目录:

Tabs 缓存路径:

/Users/$(whoami)/Library/Application Support/Google/Chrome/Default/Sessions/

声音 | 慢雾:采用链上随机数方案的 DApp 需紧急暂停:根据近期针对EOS DApp遭遇“交易排挤攻击”的持续性威胁情报监测:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陆续被攻破,该攻击团伙(floatingsnow等)的攻击行为还在持续。在EOS主网从根本上解决这类缺陷之前,慢雾建议所有采用链上随机数方案的DAPP紧急暂停并做好风控机制升级。为了安全起见,强烈建议所有竞技类DAPP采用EOS官方很早就推荐的链下随机种子的随机数生成方案[2019/1/16]

然后继续解决问题 2:Sessions 目录会记录 Tabs 的缓存,为了找出缓存被记录的时间节点,我对导入助记词的整个流程进行了分解,然后在每一步操作之后去观察 Sessions 的数据变化。发现在如下这个页面输入助记词数据后,需要等待 10 - 20s,然后关闭浏览器,明文的助记词信息就会被记录到 Sessions 缓存数据中。

用户正常在使用 MM 的时候是将助记词相关的数据放入内存中进行存储,一般认为是相对较为安全的(在早前慢雾的 Hacking Time 中,我发现在用户正常使用 MM 的时候是可以通过 hook 技术将明文的助记词提取出来,仅限于用户电脑被恶意程序控制的情况下可以被利用),但是由于 demonic vulnerability 这个漏洞导致助记词会被缓存到本地磁盘,因此就会有如下的新的利用场景:

明文的助记词数据缓存在本地磁盘,可以被其他应用读取,在 PC 电脑中很难保证其他应用程序不去读取 Sessions 缓存文件。

明文的助记词数据缓存在本地磁盘,如果磁盘未被加密,可以通过物理接触恢复助记词。比如在类似维修电脑等场景下,当他人对电脑进行物理接触时可以从硬盘中读取助记词数据。

作为普通用户,如果你使用过 MetaMask Version < 10.11.3,且在导入助记词的时候点击了 Show Secret Recovery Phrase,那么你的助记词有可能泄露了,可以参考 MetaMask 的文章对磁盘进行加密并更换钱包迁移数字资产。

作为扩展钱包项目方,如果采用了在 Tabs 页面中以 Text 的方式输入助记词导入钱包,均受到 demonic vulnerability 漏洞的影响,可以参考 MetaMask Version >=10.11.3 的实现,为每个助记词定义单独的输入框,并且输入框的类型为 Password。

原文标题:《MetaMask 浏览器扩展钱包 demonic 漏洞分析》

撰文:Thinking@慢雾安全团队

来源:ForesightNews

郑重声明: 本文版权归原作者所有, 转载文章仅为传播更多信息之目的, 如作者信息标记有误, 请第一时间联系我们修改或删除, 多谢。