6.18期间正愁”千手观音“还不够剁,如果一觉醒来,突然发现爸妈的账户可以随便用了,前男友的钱因为权限设置错误而对你以及他所有前女友开放了。不是天上掉馅饼,而是老天可能漏了个洞。

我的是我的,你的还是我的。

这种漏洞恰好于6月18日发生在了Bancor部署的智能合约上。

Bancor 在6月16号部署了他们的 BancorNetwork v0.6的智能合约, 紧接着两天后合约被发现存在严重的安全漏洞。攻击者可利用此漏洞转走合约里的钱。

智能合约可能产生的漏洞有很多种,而本次Bancor智能合约所产生的漏洞与函数有关。

先科普一下,在智能合约里,函数有4种访问权限:

Public - 可被所有人调用

百度Apollo首发 “Apollo 001”系列纪念数字藏品:金色财经报道,据百度Apollo智能驾驶官方公众号,百度Apollo全网首发首款 “Apollo 001”系列纪念数字藏品,以百度汽车机器人为主体形象,每款对应一个百度Apollo自动驾驶重要里程碑事件。据悉,该数字藏品将于2022年7月8日 09:55发布汽车机器人家族全家福空投款。[2022/7/7 1:58:19]

External - 只可被外部所调用

Internal - 只可被合约本身以及继承合约调用

Private - 只可被合约本身调用

这里强调一下,当函数权限被设置为public时,任何人都可以调用这个函数,从而把合约里的钱转走。也就是说,当你的前男友不小心把他的钱包权限设置成了公开,那么包括他的现任、前任、前前任在内的世界上的任何人,都可以轻而易举地把他的钱转移走。此刻他一定非常心塞。

《精灵达人3D》正式首发 Cocos-BCX 主网:据官方消息,近日,由生态合伙人 DAPPX 参与开发的《精灵达人3D》正式首发于游戏公链 Cocos-BCX 主网。《精灵达人3D》是一款以精灵宝可梦为题材的抓宠游戏,游戏美术采用全3D 制作。用户可通过 CocosWallet , DAPPX 或 IMCOCOS 登录 COCOS 主网账号即可体验。截至目前,Cocos-BCX 主网已上线《加密骑士团》《恶龙必须死》《XPEX怪兽世界》《Go Block》《可可夺币》《熊猫运动会》等多款玩法多样的趣味性链游,游戏公链生态在逐步壮大和完善。[2020/8/20]

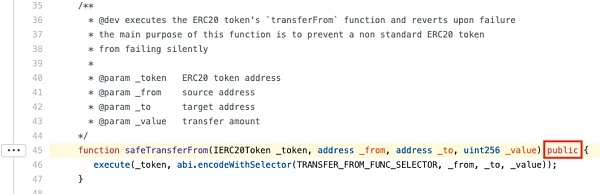

下面我们来看一下此次Bancor漏洞的代码:

在漏洞合约的第45行我们看到safeTransferFrom函数,这个函数的功能是从一个地址往另一个地址转账,注意到此函数的权限被设置为public。

有趣的是,CertiK团队通过进一步的调查发现,在有漏洞的合约部署的两天后,Bancor团队用了以下两个钱包地址去通过漏洞提取合约中的资金,来清空合约里的资金,防止被黑客盗取,也算是弥补漏洞的精明之举:

首发 | 区块链技术及软件安全实战基地正式成立:金色财经报道,今日,中软协区块链分会、人民大学、菏泽市局相关部门联合共建的区块链技术及软件安全实战基地正式成立。同时聘任中软协区块链分会副秘书长宋爱陆为区块链技术及软件安全实战基地特别专家。

区块链技术及软件安全实战基地主要涉及领域为:非法数字货币交易与、区块链与电信、网络、四方支付、冒用商标注册等,联合社会治理、城市安全、前沿技术领域的行业专家,进行警协合作。

据公开报道,近期菏泽市下属机关刚破获一起特大电信网络案,打掉多个涉嫌以网贷和投资“比特币”为名的团伙,抓获犯罪嫌疑人83名,扣押冻结涉案资金2700万元。[2020/7/21]

0xc8021b971e69e60c5deede19528b33dcd52cdbd8,

0x14fa61fd261ab950b9ce07685180a9555ab5d665

几乎同时,两个第三方人员也开始利用这个漏洞提取资金,其中一位利用漏洞进行了16次取款交易,总共取出了131,889.34美元。这个第三方人员的ETH地址和邮箱分别是:

首发 | 百度推动246家博物馆线上藏品上链:金色财经讯,近日,百度超级链联合百度百科,基于区块链技术创建 “文博艺术链”,推动百科博物馆计划中的246家博物馆线上藏品上链。基于“文博艺术链”,百度将与博物馆共同推动线上藏品版权的确权与维护,同时探索线上藏品版权数字化交易方式,为合作的博物馆提供更全面的服务和更多的权益。据介绍,此项目将分阶段进行,一期将完成线上藏品的入链确权,为每一件藏品生产专属的版权存证证书。让每一名用户可以在百度百科博物馆计划的PC端和WAP端的藏品页查看证书。后续,百度还将推动AI与区块链技术在文博领域的结合应用,用来保障上链数据与藏品相匹配,为后续进行藏品图像版权数字化交易奠定基础。[2019/1/30]

0x052ede4c2a04670be329db369c4563283391a3ea

arden43y/img/2022811213429/4.jpg">

IMEOS首发 BM表示EOS合约具有整数溢出保护:据金色财经合作媒体IMEOS报道:近日ETH出现多个ERC20智能合约的处理溢出错误,BM在推特上发表评论:新的ETH契约Bug可能会破坏整个Token的供应,让持有者留下无价值Token.这就算为什么代码不能成为法律,随即表示EOS erc合约不容易受到这种攻击。而EOS官方群也有人表示担忧EOS是否具有整数溢出保护?BM回应:有很多C ++模板类可以封装类型并检查溢出。[2018/4/25]

而另一位的地址是以下两个:

0x854B21385544c44121f912AEdF4419335004F8ec,

0x1ad1099487b11879e6116ca1ceee486d1efa7b00

他总共进行了四笔取款交易,共提取了3340美元。(折合人民币2万3千元左右,可以足足吃上2000多顿小龙虾。)

Bancor对此事件进行了官方回应(详情请见文末“其他参考链接”第一条):

其中有一段提到他们利用这个漏洞把合约里的$455,349的余额转移到另一个钱包里了。

另一段称已与两位第三方人员取得联系,请求他们退回利用合约漏洞而转走的资金。

Bancor随后更新了有漏洞的合约。

可以明显看出public被改为了internal。

造成此严重漏洞的原因是开发人员在设置函数权限的时候犯了错误。在智能合约里,仅仅一个参数使用错误,就可导致合约里所有人的钱都处于危险之中。

值得庆幸的是,此次漏洞并没有被黑客利用,不然用户的钱将永远无法追溯。

智能合约类似于函数调用错误的漏洞还包括但不限于DOS、逻辑错误、越权访问、重入及整数溢出等一千种可能。这一千种可能里面任意的一种可能,都会给公司及用户带来巨大的财产损失,而且合约具有一旦部署就不可更改的属性。

因此,保证智能合约没有漏洞,是非常重要的。合约在部署前,交给专业的安全公司进行安全审计是不可或缺的环节。

CertiK会使用形式化通过数学层面的验证去证明智能合约的正确性。以上则是CertiK安全审计的部分内容。

程序测试可以证明漏洞的存在,但永远不能说明漏洞不存在。

而CertiK的存在,就是为了让漏洞不存在。

我们绝不仅仅是寻找漏洞,而是要消除哪怕只有0.00000001%被攻击的可能性。

文中所提及智能合约及地址链接如下:

存在漏洞的智能合约:

https://github.com/bancorprotocol/contracts-solidity/blob/4394c0e1d1785a71044101b1d6df57e332b73ba9/solidity/contracts/utility/TokenHandler.sol

漏洞合约部署的地址:

0x8dFEB86C7C962577deD19AB2050AC78654feA9F7

0x5f58058C0eC971492166763c8C22632B583F667f

0x923cAb01E6a4639664aa64B76396Eec0ea7d3a5f

修改后的智能合约:

https://github.com/bancorprotocol/contracts-solidity/blob/master/solidity/contracts/utility/TokenHandler.sol

其他参考链接:

https://blog.bancor.network/bancors-response-to-today-s-smart-contract-vulnerability-dc888c589fe4

https://github.com/bancorprotocol/contracts-solidity/blob/4394c0e1d1785a71044101b1d6df57e332b73ba9/solidity/contracts/utility/TokenHandler.sol#L45

https://explore.duneanalytics.com/public/dashboards/mEUEd9rQCPjeMkryEIgbtC0YUZwOXESQPTkkqdPX

郑重声明: 本文版权归原作者所有, 转载文章仅为传播更多信息之目的, 如作者信息标记有误, 请第一时间联系我们修改或删除, 多谢。